(三) 資訊安全風險管理組織架構

在執行資訊安全風險管理之前,相關組織、角色及權責應預先設置,相關授權需要明確區分,在設置相關組織時需考量下列事項:

• 發展出適合於組織的資訊安全風險管理作為,其中組織的特性、文化要先考量。

• 識別與分析事件相關者,相關風險的負責人、管理者、決策者應與識別。

• 定義組織內部與外部所有各方的角色和職責。

• 建立起組織與經營者的必要關係及高階風險管理功能介面。

• 定義決策提報路徑,哪種類型或等級的風險須要如何決策應先行定義其路徑。

• 說明需要保存的記錄。

做好全景分析的準備工作後,就可以開始進行風險評鑑的工作,對照條文6.2,現在我們已經完成建立與維持資訊安全風險的標準(風險評估準則、衝擊準則及風險接受準則),在設計準則時我們也注意到設定的要求必須確保重複的資訊安全風險評鑑能產出一致的、有效的和可比較的結果,亦即不同的人在不同的時機、使用相同的準則,盡量能有一致性的結果,避免差異過大造成評鑑時的不確定性,影響風險管理的效能。

三、 風險評鑑

從架構圖上來看,做完全景分析後就要執行風險評鑑,評鑑區分三個部分:風險識別、風險分析及風險評估,其最終目標是產生風險的優先順序清單,過程中應考量風險必須被完整識別、量化與質化的風險描述、按風險評估準則和與組織有關的目標以訂定優先順序等事項,輸入事項就是前面所提到的全景分析資料。

(一) 風險識別

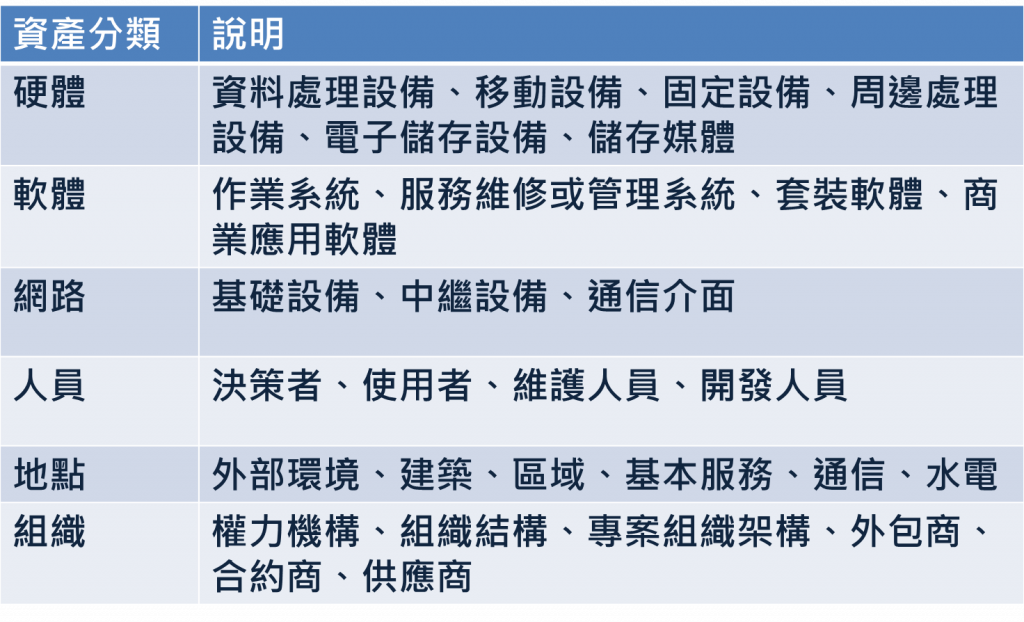

每一個步驟的結果就是下一步驟的輸入,例如識別資產後產生了資產清單,資產清單再用來識別威脅,並產生威脅清單以成為下個步驟的輸入。